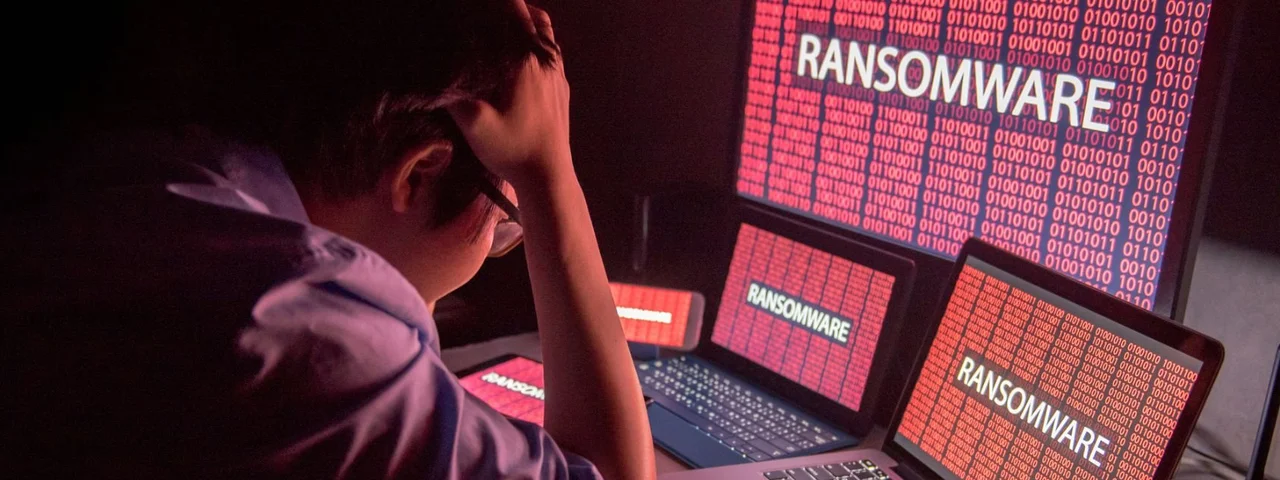

Uma nova campanha de ciberataques identificada como SocGholish usa atualizações falsas de software para enganar usuários e roubar informações sensíveis de empresas.

A campanha, também conhecida como FakeUpdates, se aproveita de uma plataforma de malware-as-a-service (MaaS). Nesse modelo clandestino de negócios, criminosos alugam infraestrutura maliciosa para outros atacantes, que buscam espalhar arquivos maliciosos por meio de sites legítimos comprometidos.

Descoberto pela LevelBlue, o SocGholish está ativo desde 2017 sob gerenciamento do grupo TA 569. No início de 2025, a plataforma foi usada para distribuir o ransomware RansomHub, que resultou em ataques devastadores ao setor de saúde nos Estados Unidos, incluindo a Change Healthcare e a rede de farmácias Rite Aid.

O modo de ataque é simples: os criminosos usam sites legítimos, onde injetam scripts maliciosos, para enganar os usuários de navegador web a baixarem atualizações de software que parecem reais.

Como funciona o golpe SocGholish?

Os sites comprometidos são geralmente endereços vulneráveis com WordPress – muitas vezes com contas de administrador comprometidas. Além disso, pode ser usada outra técnica, conhecida como Domain Shadowing, que consiste em criar subdomínios maliciosos em sites legítimos para enganar verificações de segurança.

A sofisticação vai além da isca inicial. Uma vez que conseguem comprometer um site, os operadores usam sistemas de distribuição de tráfego (TDS) como Keitaro e Parrot TDS.

Essas ferramentas funcionam como filtros inteligentes, analisando cada visitante do site: sua localização geográfica, sistema operacional, configurações do navegador. Só quem se encaixa no perfil da vítima ideal recebe o payload malicioso. É uma segmentação de público digna de uma campanha de marketing, só que para espalhar malware.

SocGholish virou “Netflix do crime digital”

O problema é que o SocGholish não é uma ferramenta exclusiva do TA 569. Na verdade, ele virou o principal produto do grupo. Eles montaram uma operação comercial completa, oferecendo acesso a essa infraestrutura de sites comprometidos para qualquer criminoso disposto a pagar.

É literalmente um malware como serviço: você paga, recebe as credenciais e pode usar toda aquela rede de sites infectados para distribuir o que quiser, como ransomware, trojans e ladrões de senha. É como uma ‘Netflix do crime digital’.

Sites usados pelos criminosos parecem tão legítimos que são referenciados até mesmo no Google Alerta. Imagem: ProofPoint.

E os “assinantes” desse serviço não são amadores. Um dos clientes mais conhecidos é o Evil Corp, uma organização russa de cibercrime com ligações diretas aos serviços de inteligência do país. Pesquisadores também identificaram conexões com a GRU, uma agência de inteligência militar russa – especificamente com a Unidade 29155, conhecida por operações de sabotagem e espionagem.

Depois da infecção, o cardápio de ameaças é variado. Dependendo de quem alugou o acesso, a vítima pode receber desde ransomware das famílias LockBit e RansomHub até trojans de acesso remoto como o AsyncRAT, passando por diversos programas de roubo de credenciais e dados. Um dos payloads identificados foi o worm Raspberry Robin, conhecido por se espalhar via dispositivos USB.

As consequências já estão aparecendo. No início de 2025, a plataforma SocGholish foi usada para distribuir o ransomware RansomHub, que resultou em ataques devastadores ao setor de saúde nos Estados Unidos.

Em um dos casos, criminosos criaram anúncios maliciosos do Google se passando pelo portal de RH da Kaiser Permanente. Quem clicava achando que estava acessando o site do plano de saúde acabava infectado. Esse mesmo esquema levou a ataques contra a Change Healthcare e a rede de farmácias Rite Aid.

You must be logged in to post a comment Login